Mise à jour du 12 juillet 2024 : le directeur général de France Travail a souhaité utiliser son droit de réponse. Vous la trouverez à la suite de l’article.

« Score de suspicion » visant à évaluer l’honnêteté des chômeur·ses, « score d’employabilité » visant à mesurer leur « attractivité », algorithmes de détection des demandeur·ses d’emploi en situation de « perte de confiance », en « besoin de redynamisation » ou encore à « risque de dispersion »… France Travail multiplie les expérimentations de profilage algorithmique des personnes sans emploi.

Après avoir traité de l’utilisation par la CAF d’un algorithme de notation des allocataires, nous montrons ici que cette pratique est aussi partagée par France Travail, ex-Pôle Emploi. À France Travail, elle s’inscrit plus largement dans le cadre d’un processus de numérisation forcée du service public de l’emploi. Retrouvez l’ensemble de nos publications sur l’utilisation par les organismes sociaux d’algorithmes à des fins de contrôle social sur notre page dédiée et notre Gitlab.

Au nom de la « rationalisation » de l’action publique et d’une promesse « d’accompagnement personnalisé » et de « relation augmentée », se dessine ainsi l’horizon d’un service public de l’emploi largement automatisé. Cette automatisation est rendue possible par le recours à une myriade d’algorithmes qui, de l’inscription au suivi régulier, se voient chargés d’analyser nos données afin de mieux nous évaluer, nous trier et nous classer. Soit une extension des logiques de surveillance de masse visant à un contrôle social toujours plus fin et contribuant à une déshumanisation de l’accompagnement social.

De la CAF à France Travail : vers la multiplication des « scores de suspicion »

C’est, ici encore, au nom de la « lutte contre la fraude » que fut développé le premier algorithme de profilage au sein de France Travail. Les premiers travaux visant à évaluer algorithmiquement l’honnêteté des personnes sans emploi furent lancés dès 2013 dans la foulée de l’officialisation par la CAF de son algorithme de notation des allocataires. Après des premiers essais en interne jugés « frustrants »1Voir cette note de synthèse revenant sur les premières expérimentation faites par Pôle Emploi., France Travail – à l’époque Pôle Emploi – se tourne vers le secteur privé. C’est ainsi que le développement d’un outil de détermination de la probité des demandeur·ses d’emploi fut confié à Cap Gemini, une multinationale du CAC402Voir cet article sur l’implication de Cap Gemini dans la réalisation de l’outil de scoring..

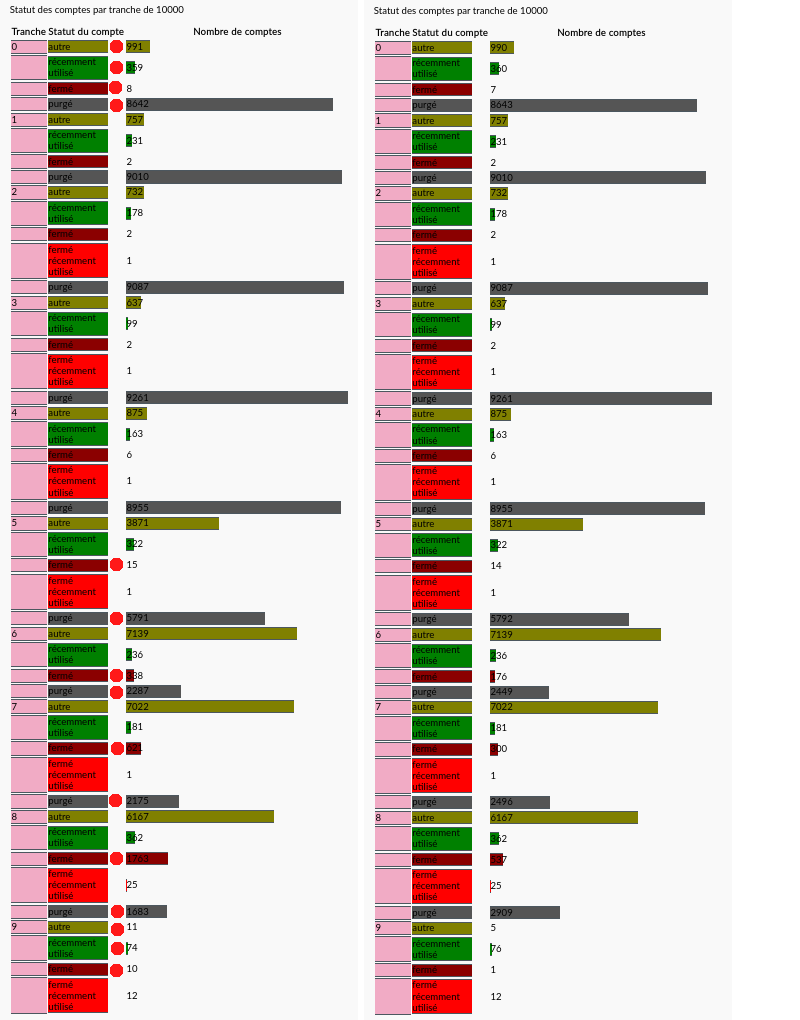

La notation des chômeur·ses est généralisée en 2018. La présentation qui en est faite par France Travail donne à voir, comme à la CAF, l’imaginaire d’une institution assiégée par des chômeur·ses présumé·es malhonnêtes. Ses dirigeant·es expliquent que l’algorithme assigne un « score de suspicion » – dans le texte – visant à détecter les chômeur·ses les plus susceptibles « d’escroquerie » grâce à l’exploitation de « signaux faibles »3L’expression « score de suspicion » est extraite de l’analyse d’impact disponible ici, celle de « signaux faibles » d’une note de suivi des travaux OCAPI 2018 disponible ici, celle d’« indices » de l’article présentant la collaboration de France Travail avec Cap Gemini. Quant au terme d’« escroquerie », il est issu d’un échange de mails avec un·e responsable de France Travail.. Une fois l’ensemble des personnes sans emploi notées, un système d’« alertes » déclenche ainsi des contrôles lorsque l’algorithme détecte des situations « suspectes » (emploi fictif, usurpation d’identité, reprise d’emploi non déclarée)4L’algorithme utilisé semble se baser sur des arbres de décisions, sélectionnés via XGBoost. Les principaux cas d’entraînement semblent être la détection de périodes d’activité dites « fictives » – soit des périodes de travail déclarées mais non travaillées – d’usurpation d’identité et de reprise d’emploi non déclarée. Voir ce document..

Pour l’heure, France Travail s’est refusé à nous communiquer le code source de l’algorithme. Au passage, notons que ses dirigeants ont par ailleurs refusé, en violation flagrante du droit français, de fournir la moindre information aux demandeur·ses d’emploi que nous avions accompagné·es pour exercer leur droit d’accès au titre du RGPD5Nous accompagnons différentes personnes dans des demandes d’accès à leurs données personnelles. Pour l’instant, France Travail s’est systématiquement opposé à leur donner toute information, en violation du droit.. Nous avons cependant obtenu, via l’accès à certains documents techniques, la liste des variables utilisées.

On y retrouve une grande partie des données détenues par France Travail. Aux variables personnelles comme la nationalité, l’âge ou les modalités de contact (mails, téléphone…) s’ajoutent les données relatives à notre vie professionnelle (employeur·se, dates de début et de fin de contrat, cause de rupture, emploi dans la fonction publique, secteur d’activité…) ainsi que nos données financières (RIB, droits au chômage…). À ceci s’ajoute l’utilisation des données récupérées par France Travail lors de la connexion à l’espace personnel (adresse IP, cookies, user-agent). La liste complète permet d’entrevoir l’ampleur de la surveillance numérique à l’œuvre, tout comme les risques de discriminations que ce système comporte6Voir notamment nos articles sur l’algorithme de la CAF, en tout point similaire à cette page..

Profilage psychologique et gestion de masse

Fort de ce premier « succès », France Travail décide d’accroître l’usage d’algorithmes de profilage. C’est ainsi que, dès 2018, ses dirigeant·es lancent le programme Intelligence Emploi7Ce programme, financé à hauteur de 20 millions d’euros par le Fond de Transformation de l’Action Publique a été construit autour de 3 axes et s’est déroulé de 2018 à 2022. Voir notamment la note de 2020 envoyée à la DINUM par France Travail, disponible ici.. Son ambition affichée est de mettre l’intelligence artificielle « au service de l’emploi » pour « révéler à chaque demandeur d’emploi son potentiel de recrutement »8Rapport annuel 2018 de Pôle Emploi disponible ici..

Un des axes de travail retient notre attention : « Accélérer l’accès et le retour à l’emploi [via un] diagnostic “augmenté” pour un accompagnement plus personnalisé ». Ici, l’IA doit permettre de d’« augmenter la capacité de diagnostic » relative aux « traitements des aspects motivationnels » via la « détection de signaux psychologiques »9Voir cette note envoyée par Pôle Emploi à la DINUM.. En son sein, deux cas d’usage retenus sont particulièrement frappants.

Le premier est le développement d’algorithmes visant à « anticiper les éventuels décrochages », prévenir les « risques de rupture »10Voir cette note envoyée par Pôle Emploi à la DINUM. ou encore « détecter les moments où ils [les personnes au chômage] peuvent se sentir découragés ou en situation de fragilité »11Voir ce support de webinaire..

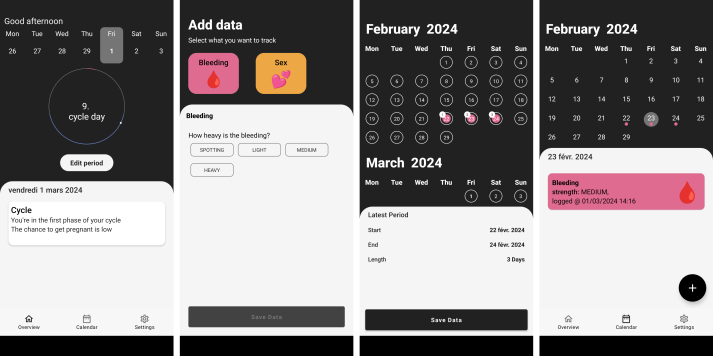

Ces travaux ont trouvé, au moins en partie12En partie puisqu’au cœur des algorithmes du JRE, nulle trace de machine learning ou de traitements statistiques complexes. Chaque score résulte de l’application de règles simples, bien loin des ambitions initiales de recours à l’intelligence artificielle. Les dirigeant·es de France Travail semblent ici avoir éprouvé les limites d’un techno-solutionnisme béat. Voir ce document. À noter aussi que ce document évoque une « brique IA Mire » portant sur la détection de « situations de décrochage ». Il se pourrait donc que des algorithmes plus avancés soient en développement., un premier aboutissement dans l’outil du Journal de la Recherche d’Emploi (JRE) actuellement expérimenté dans plusieurs régions de France13Le JRE est une refonte de l’interface numérique. Voir à ce sujet l’excellent article de Basta disponible ici. Si le JRE ne semble pas avoir été créé dans le cadre du programme Intelligence Emploi, il semble avoir été le cadre d’expérimentations de plusieurs des solutions produites. Voir ici.. Le JRE assigne à chaque incrit·e quatre scores de « profilage psychologique » visant respectivement à évaluer la « dynamique de recherche » d’emploi, les « signes de perte de confiance », le « besoin de redynamisation » ou les « risques de dispersion »14Voir le document « Fiches pratiques à destination des conseillers » portant sur le JRE disponible ici..

Ces informations sont synthétisées et présentées aux conseiller·es sous la forme d’un tableau de bord. « Parcours à analyser », « Situations à examiner », « Dynamique de recherche faible » : des alertes sont remontées concernant les chômeur·ses jugé·es déficient·es par tel ou tel algorithme. Le ou la conseiller·e doit alors faire un « diagnostic de situation » – via l’interface numérique – afin d’« adapter l’intensité » des « actions d’accompagnement ». Et là encore, ils et elles peuvent s’appuyer sur des « conseils personnalisés » générés par un dernier algorithme15Les documents les plus parlants sur la mécanisation de l’accompagnement via le JRE sont ce support et ce document à destination des conseiller·es. Voir aussi les documents que nous mettons en ligne sur l’utilisation d’IA pour générer des conseils automatisés, consultables par les personnes sans emploi et les conseiller·es..

Contrôle, mécanisation et déshumanisation de l’accompagnement : voilà la réalité de ce que le directeur de France Travail appelle « l’accompagnement sur mesure de masse »16Voir cette interview du directeur actuel de France Travail..

Diagnostic et score d’employabilité

Le second cas d’usage est tout aussi inquiétant. Il s’agit de déterminer la « qualité » d’un·e demandeur·se d’emploi. Ou, pour reprendre les termes officiels, son « employabilité »17Pour un aperçu historique de la notion d’employabilité, voir le chapitre 5 de France Travail : Gérer le chômage de massse de J.-M Pillon.. Ce projet n’est pas encore déployé à grande échelle, mais nous savons qu’une première version – basée, elle, sur des techniques d’intelligence artificielle18Voir cette note envoyée par Pôle Emploi à la DINUM en 2020. – a été développée en 202119Voir cette autre note envoyée par Pôle Emploi à la DINUM en 2021..

L’algorithme alloue à chaque inscrit·e un score prédisant ses « chances de retour à l’emploi ». Véritable outil automatique de tri des chômeur·ses, il vise à organiser la « priorisation des actions d’accompagnement »20Voir cette note envoyée par Pôle Emploi à la DINUM en 2020. en fonction d’un supposé degré d’autonomie de la personne sans emploi.

Si les informations disponibles sur ce projet sont limitées, on peut imaginer que ce score permettra le contrôle en temps réel de la « progression de la recherche d’emploi » via les actions entreprises pour améliorer « l’attractivité [de leur] profil »21Voir ce document sur l’utilisation de l’IA à Pôle Emploi.. Il serait alors un indicateur d’évaluation en continu de la bonne volonté des chômeur·ses.

Mais on peut aussi penser qu’il sera utilisé pour inciter les personnes sans emploi à se diriger vers les « métiers en tension », dont une majorité concentre les conditions de travail les plus difficiles. En demandant aux chômeur·ses d’améliorer leur score, via une réorientation, ils et elles seraient encouragé·es à accepter un emploi au rabais.

Agenda partagé & agences virtuelles

Mais l’étendue du processus de numérisation à l’oeuvre à France Travail va bien au-delà de ces exemples. Côté contrôle numérique, citons l’interface « XP RSA »22Voir ce document de présentation de XP RSA., l’outil numérique déployé dans le cadre de la récente réforme du RSA. Cette interface n’est rien d’autre qu’un agenda partagé permettant de déclarer, et de contrôler, les quinze à vingt « heures d’activité » hebdomadaires dont vont devoir s’acquitter les bénéficiaires du minima social. Son remplissage forcé est un pas supplémentaire vers le flicage des plus précaires.

Côté IA, France Travail a lancé en 2024 le programme « Data IA »23Voir ce document de présentation du programme Data IA., successeur d’Intelligence Emploi mentionné plus haut. Présenté avec fracas au salon de l’« innovation technologique » VivaTech – organisé par le groupe Publicis –, on retrouve parmi les projets en développement une IA générative visant à numériser l’accompagnement et la recherche d’emploi (« Match FT »)24Pour Match FT, voir cet entretien, ce tweet et cet article de la Banque des Territoires. Voir aussi Chat FT, l’IA générative pour l’instant dédiée aux conseillers·es, dans ce document.. France Travail s’intéresse aussi aux « maraudes numériques » pour « remobiliser les jeunes les plus éloignés de l’emploi »25Voir ce tweet. et au développement d’« agences virtuelles »26Voir ce tweet..

Austérité, automatisation et précarisation

La numérisation de France Travail signe la naissance d’un modèle de gestion de masse où coexistent une multitude d’algorithmes ayant chacun la tâche de nous classifier selon une dimension donnée. Risque de « fraude », de « dispersion », de « perte de confiance », suivi des diverses obligations : les capacités de collecte et de traitements de données sont mises au service de la détection, en temps réel, des moindres écarts à des normes et règles toujours plus complexes27Sur la réforme à venir, voir notamment cet article du Monde. Sur le triplement des contrôles, voir cet article du même journal.. Cette numérisation à marche forcée sert avant tout à contrôler les personnes sans emploi28Sur l’histoire du contrôle à France Travail, voir le livre Chômeurs, vos papiers de C. Vivès, L. Sigalo Santos, J.-M. Pillon, V. Dubois et H. Clouet, le rapport Le contrôle des chômeurs de J.-M. Méon, E. Pierru et V. Dubois disponible ici et le livre France Travail : gérer le chômage de masse de Jean-Marie Pillon..

À l’heure où Gabriel Attal annonce une énième réforme de l’assurance-chômage passée en force alors que l’Assemblée nationale est dissoute, ce contrôle ne cache plus son but : forcer les plus précaires à accepter des conditions de travail toujours plus dégradées29Sur la réforme à venir, voir notamment cet article du Monde. Sur le triplement des contrôles, voir cet article du même journal..

Loin des promesses de « libérer du temps pour les conseillers » ou d’offrir un accompagnement « plus réactif et plus personnalisé »30Voir, entre autres, cette vidéo du responsable du programme Data IA. aux personnes sans emploi, cette numérisation contribue à la déshumanisation d’un service essentiel et à l’exclusion des plus précaires, voire tend à une généralisation du non-recours aux droits. Il ne s’agit pas d’idéaliser le traitement « au guichet », mais de rappeler que la numérisation forcée accentue les écueils de ce dernier. En accompagnant la fermeture des points d’accueil, elle transfère une partie du travail administratif aux personnes usagères du service public, participant à l’éloignement de celles et ceux qui ne sont pas en mesure de le prendre en charge31Voir le livre L’Etat social à distance de Clara Deville..

En standardisant les processus d’accompagnement, via la quantification de chaque action et le profilage de toute une population, elle restreint les possibilités d’échange et supprime toute possibilité d’accompagnement réellement personnalisé32Voir le texte Déshumaniser le travail social de Keltoum Brahan et Muriel Bombardi, publié dans le numéro de février 2017 de CQFD..

En facilitant le contrôle généralisé, elle accentue enfin la stigmatisation des plus précaires et participe activement à leur paupérisation.

Mise à jour du 12 juillet 2024

À la suite de notre article, France Travail, via son directeur général Thibaut Guilly, a souhaité exercer son droit de réponse que nous publions ci-dessous in extenso.

Madame, Monsieur,

Je reviens vers vous suite à mon précédent courrier du 2 juillet.

Bien que le délai de 3 jours prévu à l’article 1.1-III de la loi n°2004-575 du 21 juin 2004 pour la confiance dans l’économie numérique soit aujourd’hui expiré, je constate que le droit de réponse qui vous a été adressé n’a pas été publié. Pour rappel, le non-respect de cette obligation est passible d’une amende de 3 750 €.

Aussi, je réitère par la présente ma demande de publication d’un droit de réponse suite à la parution le 25 juin 2024 de l’article intitulé « A France Travail, l’essor du contrôle algorithmique » (librement accessible à l’adresse : https://www.laquadrature.net/2024/06/25/a-france-travail-lessor-du-controle-algorithmique/).

Dans cet article, vous évoquez un « service public de l’emploi largement automatisé », ainsi qu’une utilisation des algorithmes qui « contribue à la déshumanisation d’un service essentiel », favorise « la stigmatisation des plus précaires et participe activement à leur paupérisation » et constitue « un pas supplémentaire vers le flicage des plus précaires ». Il s’agirait d’une « extension des logiques de surveillance de masse visant à un contrôle social toujours plus fin et contribuant à une déshumanisation de l’accompagnement social », cette « numérisation à marche forcée ser[van]t avant tout à contrôler les personnes sans emploi ». Vous faites également état de « la fermeture des points d’accueil ».

Nous nous inscrivons en faux contre ces propos erronés qui conduisent à jeter un discrédit sur le travail des plus de 55 000 collaborateurs qui accompagnent chaque jour les demandeurs d’emploi et les entreprises et à travestir la réalité concernant l’usage que nous faisons de ces algorithmes.

L’utilisation des algorithmes au sein de France Travail ne vise en aucun cas à remplacer le travail des conseillers. L’intelligence artificielle (IA) vient en complément et ne se substitue jamais à une intervention humaine. Au contraire, nous concevons les algorithmes et l’IA comme des outils d’aide à la décision pour les conseillers ou un moyen de leur libérer du temps administratif afin de leur permettre de se consacrer pleinement à l’accompagnement des demandeurs d’emploi.

Toute utilisation d’algorithmes est en outre encadrée par une charte éthique (https://www.francetravail.org/accueil/communiques/pole-emploi-se-dote-dune-charte-pour-une-utilisation-ethique-de-lintelligence-artificielle.html?type=article) qui décrit nos engagements pour garantir un cadre de confiance respectueux des valeurs de France Travail, à l’opposé de toute « notation de chômeurs » que vous pointez dans votre article. Un comité d’éthique externe composé de personnalités qualifiées garantit le respect de ce cadre. En aucun cas, les algorithmes ne sont utilisés pour « encourager les demandeurs d’emploi à accepter des emplois au rabais ».

Concernant la « mécanisation » ou la « déshumanisation » de l’accompagnement que vous avancez, c’est méconnaitre le travail que réalisent les conseillers quotidiennement dans plus de 900 agences ou par téléphone. Aucun projet de fermeture d’agence n’est d’ailleurs envisagé contrairement à ce que vous dites et France Travail est un des rares services publics à être ouvert tous les jours, sur flux le matin et sur rendez-vous l’après-midi. Plus de 8,8 millions de personnes sont venues dans nos agences l’année dernière. Cet accueil en agence reflète justement notre politique de proximité et d’accompagnement notamment des plus précaires. L’ambition de la loi pour le plein emploi est en outre de renforcer l’accompagnement humain des plus éloignés, en particulier des bénéficiaires du RSA.

Vous parlez enfin de « flicage des plus précaires » à travers l’utilisation d’algorithmes concernant le contrôle de la recherche d’emploi et la lutte contre la fraude. Il convient tout d’abord de souligner que ce sont deux activités distinctes, le contrôle de la recherche d’emploi ne saurait être assimilé à de la lutte contre de la fraude, qui est, par définition, une activité illégale et susceptible de poursuites pénales. Sur ce dernier point, l’utilisation des données dans la lutte contre la fraude vise avant tout à protéger nos usagers. En effet, la majorité des situations recherchées par les équipes de France Travail ne concerne pas des demandeurs d’emploi mais des individus qui détournent les services d’indemnisation du chômage, bien souvent au préjudice de nos usagers : usurpation d’identité des demandeurs d’emploi pour s’approprier leurs droits à l’assurance chômage ou détourner leurs paiements, individus se fabricant un faux passé professionnel ou une fausse résidence en France pour ouvrir des droits indus. Concernant le contrôle de la recherche d’emploi, là encore nous réfutons vivement l’idée selon laquelle nous mènerions une chasse aux plus précaires. Tout demandeur d’emploi inscrit à France Travail bénéficie de droits mais a également des devoirs qui lui sont présentés dès son inscription, dont celui de rechercher activement un emploi. 600 conseillers sont dédiés à ce contrôle et là encore, l’IA est un outil d’aide et en aucun la pierre angulaire des contrôles réalisés par ces conseillers en contact avec les demandeurs d’emploi tout au long de ce processus de contrôle. Là encore votre article méconnaît le travail de nos conseillers et constitue une atteinte à leur engagement et à leur intégrité.

Je vous remercie de publier sans délai ce droit de réponse. A défaut, je me réserve la possibilité de saisir les juridictions à cet effet.

Je vous prie d’agréer, Madame, Monsieur, l’expression de mes sincères salutations.

Thibaut Guilluy

Notre réponse :

À la suite de notre article, France Travail, via son directeur général Thibaut Guilly, nous a initialement écrit pour faire des remarques d’ordre général sur notre article. Puis, dans une nouvelle lettre reçue aujourd’hui, il est subitement passé aux menaces : nous n’aurions, selon lui, pas fait droit à sa prétendue « demande de publication d’un droit de réponse ». Ces menaces sont particulièrement malvenues et, au demeurant, totalement vaines, puisque rien dans son courrier initial n’indiquait qu’il s’agissait d’une demande de droit de réponse…

Le directeur général de France Travail s’en tient à une poignée d’éléments de langage sans jamais répondre sur le fond. Pas un mot sur la multiplication des algorithmes de profilage à des fins de contrôle. Tout au plus y apprend-on que des algorithmes d’IA sont aussi utilisés à des fins de « contrôle de la recherche d’emploi », ce que nous ignorions.

Cette lettre se borne ainsi à un simple exercice, maladroit et malvenu, de communication. Elle s’essaye vainement à réfuter l’expression de « flicage des plus précaires » pour décrire les outils de surveillance des allocataires du RSA. La mise en place d’un agenda partagé pour le contrôle des 15 à 20 heures d’activité de ces dernier·ès serait ainsi – il faut savoir apprécier l’humour – une mesure visant à « renforcer l’accompagnement humain ».

Quant à l’impact de la numérisation sur l’accueil des plus précaires, le directeur général de France Travail nie la réalité, tout comme son homologue de la CNAF, afin de minimiser l’étendue de la surveillance et le projet politique sous-jacent. Qu’a-t-il donc à répondre à la Défenseure des droits qui, en 2022 dans son deuxième rapport sur la dématérialisation des services publics, rappelait la hausse des inégalités et des réclamations en raison de cette dématérialisation « à marche forcée » ?

Enfin, opposer, comme le fait cette lettre, le travail des salarié·es de France Travail et notre action de documentation et d’alerte sur les abus de l’administration est stérile : la déshumanisation et le changement de nature du service public se font non seulement au détriment des personnes au chômage mais également des agent·es de France Travail, comme l’ont dénoncé syndicats et associations au moment de la réforme de l’assurance chômage et la transformation de Pôle Emploi en France Travail33La CGT a dénoncé une réforme qui n’« est pas favorable » aux personnes sans emploi. La CGT Pôle Emploi y voit une numérisation du service public qui « détruira les nécessaires relations humaines, et accentuera la fracture numérique et donc la précarité » et une réforme qui va « renforcer les devoirs au détriment des droits », ou encore « accroître les tensions entre les agents et les demandeurs d’emploi ». Solidaires a dénoncé le caractère « trompeur » de l’accompagnement. Côté personnes sans emploi, le constat est le même : cette transformation rend les personnes « Coupable[s] d’être au chômage » d’après le comité National CGT des Travailleurs Privés d’Emploi et Précaires. Enfin, les associations de solidarité et des syndicats ont ensemble dénoncé dans le Monde le « risque des contrôles abusifs de la situation globale des ménages »..

Ce que cette lettre souligne avant tout c’est donc l’absence de recul, de capacité de remise en cause et d’esprit critique du directeur général de France Travail quant à l’extension des logiques de contrôle numérique au sein de son institution. Ou sa pleine adhésion à ce projet.

References

| ↑1 | Voir cette note de synthèse revenant sur les premières expérimentation faites par Pôle Emploi. |

| ↑2 | Voir cet article sur l’implication de Cap Gemini dans la réalisation de l’outil de scoring. |

| ↑3 | L’expression « score de suspicion » est extraite de l’analyse d’impact disponible ici, celle de « signaux faibles » d’une note de suivi des travaux OCAPI 2018 disponible ici, celle d’« indices » de l’article présentant la collaboration de France Travail avec Cap Gemini. Quant au terme d’« escroquerie », il est issu d’un échange de mails avec un·e responsable de France Travail. |

| ↑4 | L’algorithme utilisé semble se baser sur des arbres de décisions, sélectionnés via XGBoost. Les principaux cas d’entraînement semblent être la détection de périodes d’activité dites « fictives » – soit des périodes de travail déclarées mais non travaillées – d’usurpation d’identité et de reprise d’emploi non déclarée. Voir ce document. |

| ↑5 | Nous accompagnons différentes personnes dans des demandes d’accès à leurs données personnelles. Pour l’instant, France Travail s’est systématiquement opposé à leur donner toute information, en violation du droit. |

| ↑6 | Voir notamment nos articles sur l’algorithme de la CAF, en tout point similaire à cette page. |

| ↑7 | Ce programme, financé à hauteur de 20 millions d’euros par le Fond de Transformation de l’Action Publique a été construit autour de 3 axes et s’est déroulé de 2018 à 2022. Voir notamment la note de 2020 envoyée à la DINUM par France Travail, disponible ici. |

| ↑8 | Rapport annuel 2018 de Pôle Emploi disponible ici. |

| ↑9, ↑10 | Voir cette note envoyée par Pôle Emploi à la DINUM. |

| ↑11 | Voir ce support de webinaire. |

| ↑12 | En partie puisqu’au cœur des algorithmes du JRE, nulle trace de machine learning ou de traitements statistiques complexes. Chaque score résulte de l’application de règles simples, bien loin des ambitions initiales de recours à l’intelligence artificielle. Les dirigeant·es de France Travail semblent ici avoir éprouvé les limites d’un techno-solutionnisme béat. Voir ce document. À noter aussi que ce document évoque une « brique IA Mire » portant sur la détection de « situations de décrochage ». Il se pourrait donc que des algorithmes plus avancés soient en développement. |

| ↑13 | Le JRE est une refonte de l’interface numérique. Voir à ce sujet l’excellent article de Basta disponible ici. Si le JRE ne semble pas avoir été créé dans le cadre du programme Intelligence Emploi, il semble avoir été le cadre d’expérimentations de plusieurs des solutions produites. Voir ici. |

| ↑14 | Voir le document « Fiches pratiques à destination des conseillers » portant sur le JRE disponible ici. |

| ↑15 | Les documents les plus parlants sur la mécanisation de l’accompagnement via le JRE sont ce support et ce document à destination des conseiller·es. Voir aussi les documents que nous mettons en ligne sur l’utilisation d’IA pour générer des conseils automatisés, consultables par les personnes sans emploi et les conseiller·es. |

| ↑16 | Voir cette interview du directeur actuel de France Travail. |

| ↑17 | Pour un aperçu historique de la notion d’employabilité, voir le chapitre 5 de France Travail : Gérer le chômage de massse de J.-M Pillon. |

| ↑18, ↑20 | Voir cette note envoyée par Pôle Emploi à la DINUM en 2020. |

| ↑19 | Voir cette autre note envoyée par Pôle Emploi à la DINUM en 2021. |

| ↑21 | Voir ce document sur l’utilisation de l’IA à Pôle Emploi. |

| ↑22 | Voir ce document de présentation de XP RSA. |

| ↑23 | Voir ce document de présentation du programme Data IA. |

| ↑24 | Pour Match FT, voir cet entretien, ce tweet et cet article de la Banque des Territoires. Voir aussi Chat FT, l’IA générative pour l’instant dédiée aux conseillers·es, dans ce document. |

| ↑25 | Voir ce tweet. |

| ↑26 | Voir ce tweet. |

| ↑27, ↑29 | Sur la réforme à venir, voir notamment cet article du Monde. Sur le triplement des contrôles, voir cet article du même journal. |

| ↑28 | Sur l’histoire du contrôle à France Travail, voir le livre Chômeurs, vos papiers de C. Vivès, L. Sigalo Santos, J.-M. Pillon, V. Dubois et H. Clouet, le rapport Le contrôle des chômeurs de J.-M. Méon, E. Pierru et V. Dubois disponible ici et le livre France Travail : gérer le chômage de masse de Jean-Marie Pillon. |

| ↑30 | Voir, entre autres, cette vidéo du responsable du programme Data IA. |

| ↑31 | Voir le livre L’Etat social à distance de Clara Deville. |

| ↑32 | Voir le texte Déshumaniser le travail social de Keltoum Brahan et Muriel Bombardi, publié dans le numéro de février 2017 de CQFD. |

| ↑33 | La CGT a dénoncé une réforme qui n’« est pas favorable » aux personnes sans emploi. La CGT Pôle Emploi y voit une numérisation du service public qui « détruira les nécessaires relations humaines, et accentuera la fracture numérique et donc la précarité » et une réforme qui va « renforcer les devoirs au détriment des droits », ou encore « accroître les tensions entre les agents et les demandeurs d’emploi ». Solidaires a dénoncé le caractère « trompeur » de l’accompagnement. Côté personnes sans emploi, le constat est le même : cette transformation rend les personnes « Coupable[s] d’être au chômage » d’après le comité National CGT des Travailleurs Privés d’Emploi et Précaires. Enfin, les associations de solidarité et des syndicats ont ensemble dénoncé dans le Monde le « risque des contrôles abusifs de la situation globale des ménages ». |